0x00 概况

近期11.11购物节,无数的网页、软件都充斥着“血拼双11”的广告,这时的电脑桌面如果多了几个双11相关的快捷方式,或者浏览器主页被锁定成推送网购内容的导航网站,你会不会认为这也是正常的呢?真实的情况却是你的电脑很有可能中马了。近期腾讯反病毒实验室拦截到流氓软件“多彩便签”正在大量推广一个伪装成“阿里妈妈推广程序”的木马,该木马强对抗杀软,恶意锁主页,危害十分严重。

0x01 木马分析

- 文件名:AlimamaAgent.exe

- MD5:7c428f8759b9015409e87acfa50646c2

- 推广渠道:多彩便签

母体AlimamaAgent.exe行为

木马母体伪装成阿里妈妈推广程序,其资源中放有三个文件,一个是真正的阿里妈妈推广程序AlimamaAgent.exe,一个是木马文件,另一个是配置文件。母体运行后首先判断系统启动了多久,如果不超过5分钟的话则释放出木马并执行,然后再释放阿里妈妈推广程序;如果已经超过5分钟的话则只释放阿里妈妈推广程序,不释放木马。此方法可以绕过很多未重启的自动化分析系统、沙盒等。同时系统刚启动的数分钟内通常是安全软件防御的薄弱时期,此时木马往往可以乘虚而入,执行敏感操作。

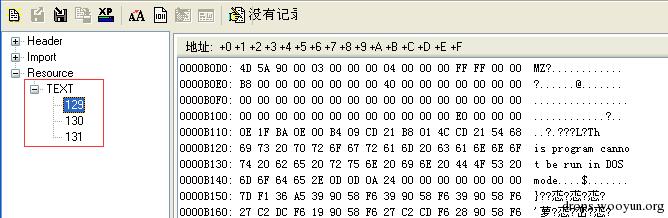

图1. 木马母体的资源信息

图2. 木马只在开机5分钟内运行,用于绕过安全软件主防和自动分析系统等

图3. 释放真正AlimamaAgent.exe并执行,该文件是阿里妈妈官方推广程序,主要功能是在桌面释放两个快捷方式进行相关推广,双11是其推广的主题

木马sbffdm.exe行为

Sbffdm.exe是木马的安装程序,其功能是释放出木马的主功能文件并加载,总共会释放3个驱动文件、1个exe文件和1个dll文件。同时该木马会判断自身文件名,如果不符合规则,则直接退出程序,可能是用于绕过自动分析软件的分析。

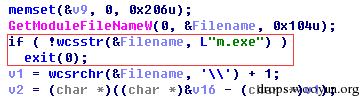

图4. 判断文件名,如果不符合规则就退出

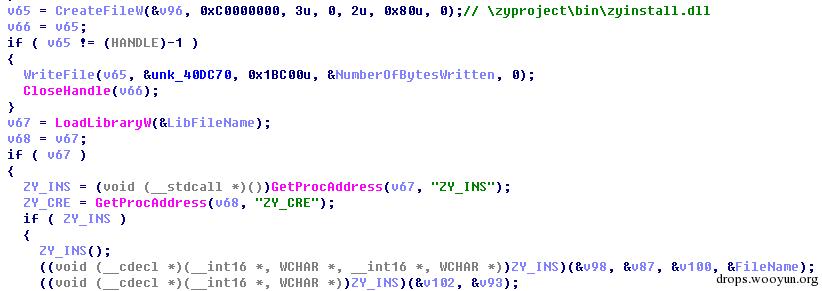

图5. 释放CmBatt2.sys、secdrv2.sys、stisvc2.sys、zystatic.exe、zyinstall.dll五个文件,木马会首先判断系统类型,如果是64位系统,则释放的驱动为64位驱动,功能类似

图6. 调用zyinstall.dll的接口,实现加载3个驱动文件

图7. Zyinstall.dll的接口实现,主要功能是以服务的方式加载驱动

驱动CmBatt2.sys行为

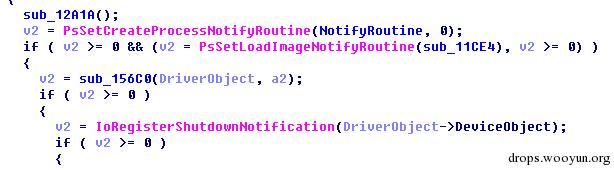

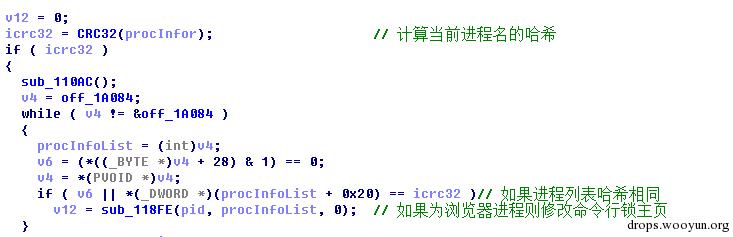

CmpBatt2.sys主要用于锁定浏览器主页,锁主页的方式是通过注册创建进程回调,在回调函数中比较进程名的CRC32值,如果在列表中(木马内置了一个各种浏览器进程名的CRC32列表),则通过添加命令行的方式进行主页锁定。同时,该文件还负责清除与主页保护相关的其它文件。

图8. 通过创建回调的方式进行主页锁定

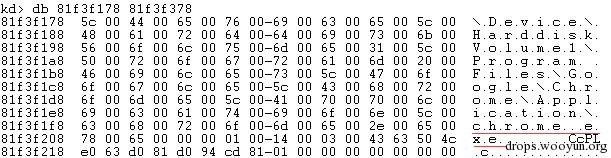

图9. 可能为了免杀,该木马并未内置浏览器名称,而是内置了相应的CRC32值列表

图10. 通过添加命令行的方式实现主页锁定

图11.通过fsd hook,将与主页保护相关的其它文件设置成不可访问,以独霸主页

驱动Secdrv2.sys行为

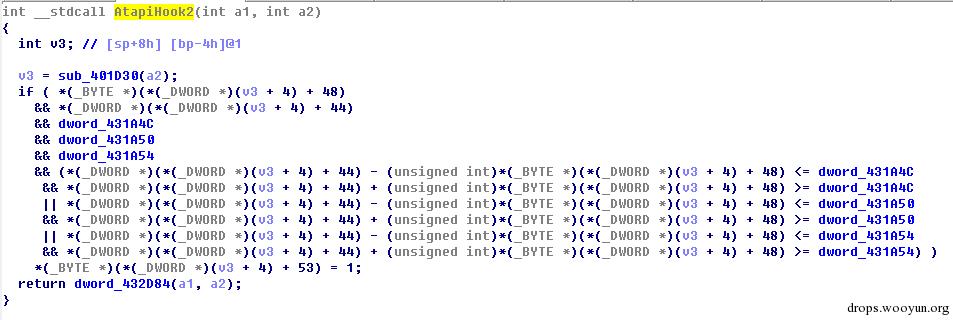

Secdrv2.sys的主要功能是通过atapi hook,保护木马的3个驱动文件不被访问、删除等。

图12. 通过Hook保护3个驱动文件

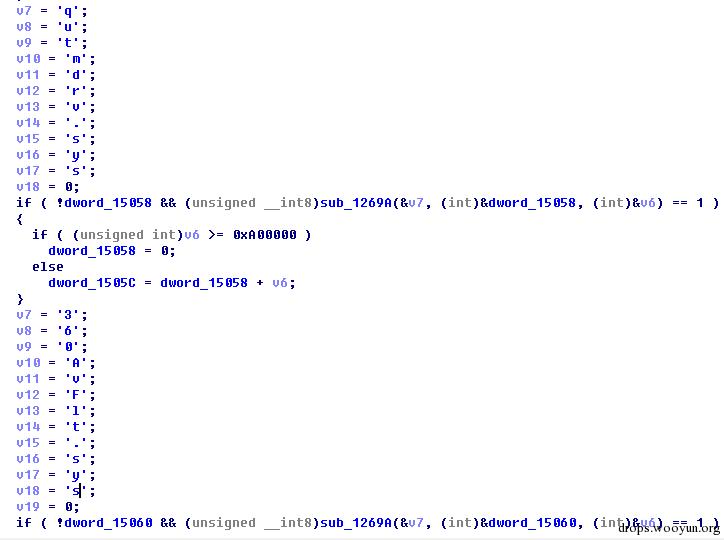

驱动stisvc2.sys行为

Stisvc2.sys的主要功能是通过hook系统各种关键点对抗安全软件,主要的hook点有:

1) fsd hook:判断对木马目录zyprotect的查询是否来自安全软件,是则阻止。过滤所有文件的创建操作,如果创建的是安全软件驱动,则阻止。

2) Ssdthook:hook了NtQueryInformationProcess,NtQuerySystemInformation,NtReadfile,判断操作者是否为安全软件进程,如果是则阻止。

图13. 阻止安全软件对木马目录的访问

图14. 阻止安全软件相关文件的创建

图15. 木马最终实现的锁主页效果

0x02 总结

木马总是借着各种热点进行传播,在各大网站和各种圈子都被双11购物节刷屏的时候,管家提醒用户更要保护电脑安全,注意桌面图标、浏览器主页的变化,木马有可能借着双11的契机在你电脑上安家落户。如果发现主页被锁或者桌面莫名增加了图标,请及时检查杀毒。

跳跳糖

跳跳糖