0x00 概况

近日腾讯反病毒实验室拦截到一个非常特殊木马,该木马集成了多种木马的特点和技术,通过多种流氓软件推广传播。其特殊之处在于:如果是普通用户感染了该木马,其行为是主页被锁;如果是黑名单中的用户感染了该木马,则启动“毁灭”模式,直接篡改磁盘MBR,导致电脑无法开机。此外木马还集成了盗号、DDOS攻击等大量功能,虽然当前并未被激活,但中招之后后患无穷,其行为总结如下:

1) 木马使用“白加黑”技术躲避查杀;

2) 木马“黑吃黑”,会清除大量的其它锁主页木马;

3) 黑客通过博客控制木马,能够绕过防火墙拦截;

4) 木马以偷天换日的手段实现主页锁定;

5) 顽强守护,难以清除;

6) 木马内置黑名单,能够定点“毁灭”黑名单中的用户;

7) 集成了锁主页、盗号、定点毁灭、DDOS攻击等多种功能。

0x01 样本分析

1、样本信息介绍:

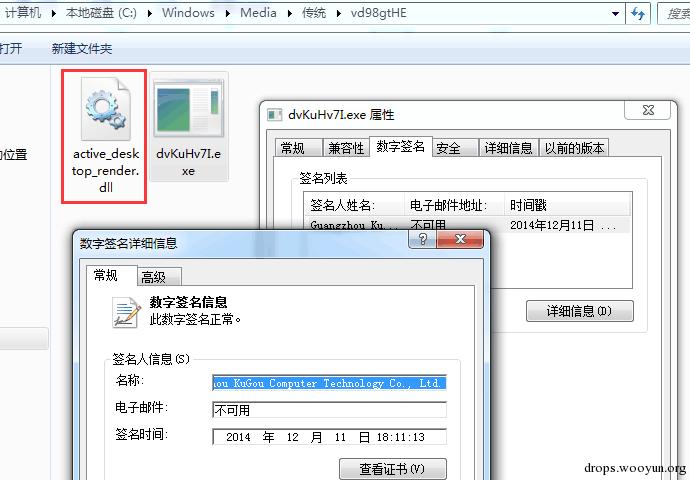

该木马利用白(酷狗exe)+ 黑(dll)+ 数据文件的方式存在于计算机系统中,其中exe和dll文件存在于以下目录中,白文件名随机,黑文件名为active_desktop_render.dll。

黑dll文件MD5为:becd5c682061be77ec3b64b236facac9

图1.被利用的白文件属性

2、样本行为分析:

加载器active_desktop_render.dll行为:(加载器)

1)读取C:\Program Files\Common Files\System\ado\msiod.dll,解密后得到PE1

2)在内存中加载PE1

PE1行为:(注入器)

1) 检测安全软件

2) 遍历进程,从中查找能够作为傀儡进程的文件

3) 解密出PE2,创建傀儡进程,在傀儡进程中执行PE2

PE2行为:(核心功能)

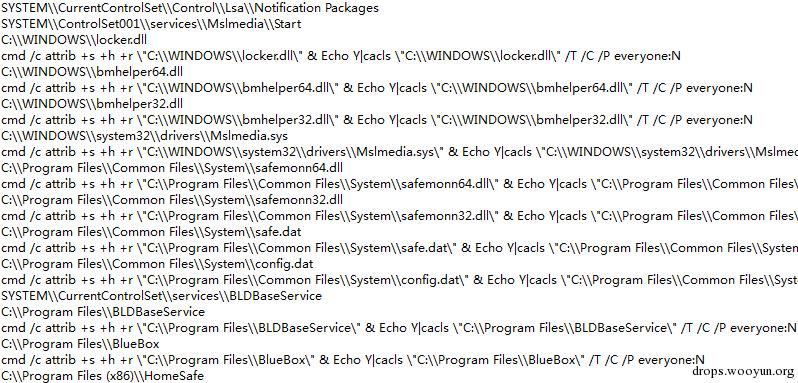

1)黑吃黑,删除以下注册表键值,使用命令行删除指定文件,要清除的文件列表里包含了大量的锁主页相关木马及软件。

图2. 要清除的部分文件列表和注册表键值

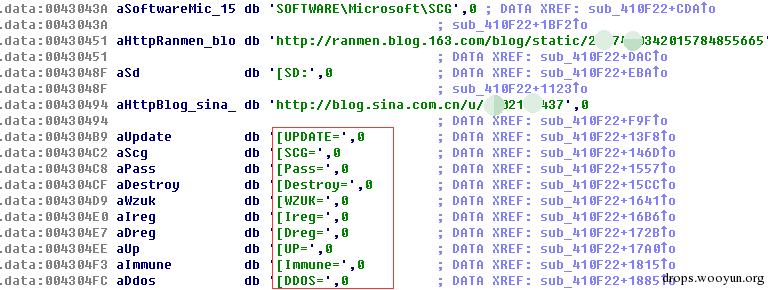

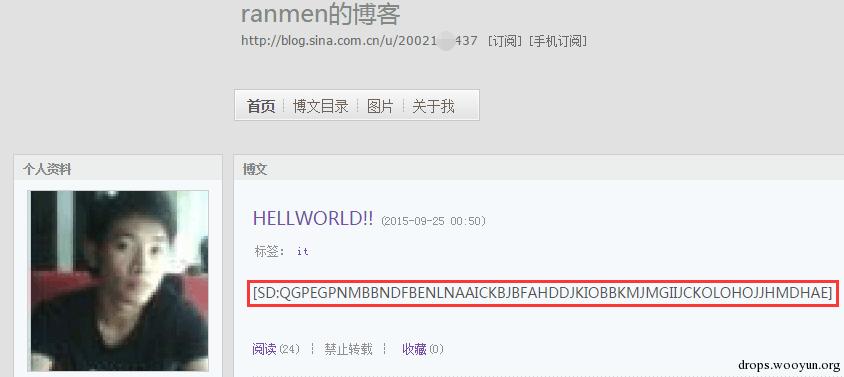

2)从指定的多个博客地址获取配置信息,并将配置信息保存到注册表中,通过配置信息控制,该木马支持的功能有更新木马、锁主页、盗取各种本地保存的密码、毁灭计算机、替换导航网站的推广ID、DDOS攻击等。

图3. 从多个博客地址获取控制指令

图4. 博客内容之一

3)木马主要功能之抢导航推广:定时清空知名导航网站的cookie,并不断判断浏览器地址栏是否为相应的导航网站,如果是,则修改其后面的推广id。

图5. 抢网址盗号网站的推广

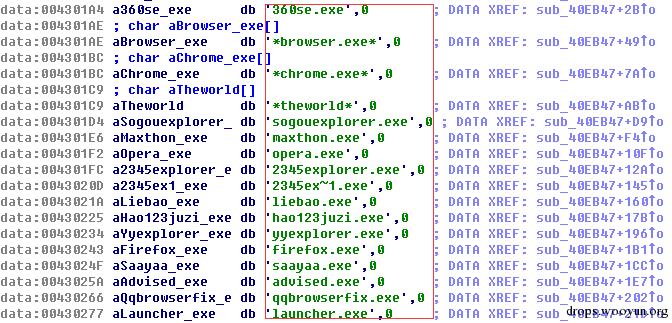

4)木马主要功能之锁主页:不断遍历系统中的进程,一旦发现explorer创建以下列表中的浏览器进程,则立即将其结束,并以命令行添加网址的方式重新创建该浏览器进程,以偷天换日的方式实现主页锁定。如果用户机器性能好,则难以发现;如果性能较差,则可辨别到浏览器的瞬间开启和关闭行为。

图6. 结束浏览器进程,并重新加命令行打开实现锁主页

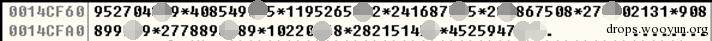

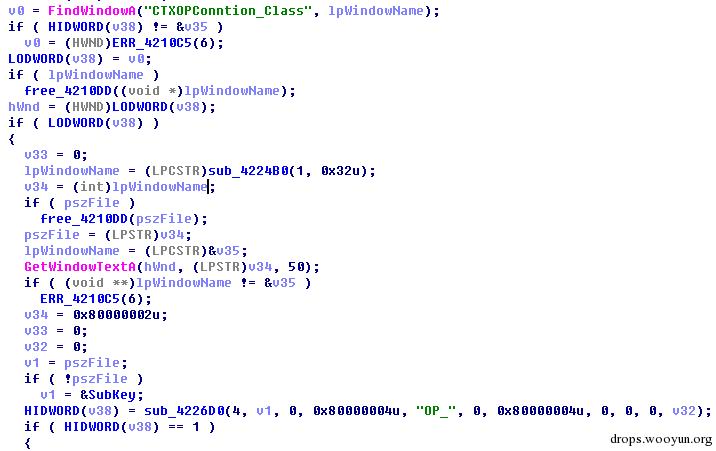

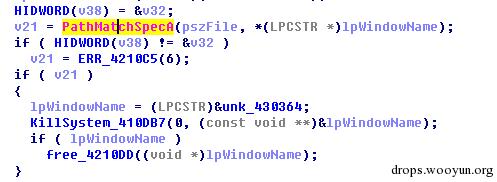

5)木马主要功能之定点暗杀:从注册表Destroy键值下读取配置信息,并解密得到“黑名单”。查找QQ窗口,获取当前登录的QQ号码是否在“黑名单”中,如果是,则串改MBR,直接废掉系统,木马当前配置的暗杀“黑名单”列表如图所示。

图7. 配置“毁灭黑名单”的注册表路径

图8. 加密的“黑名单”

图9. 解密后的“黑名单”

图10. 获取当前登录的QQ号码

图11. 判断当前登录的QQ号码是否在黑名单中

图12. “毁灭”系统

6)木马功能之自动更新和DDOS攻击(当前未配置)

7)解密出PE3,同样通过遍历进程查找可当傀儡进程的文件,创建傀儡进程,在傀儡进程中执行PE3,并守护该傀儡进程。

PE3行为:(守护)

1) 守护PE2的傀儡进程

2) 创建自启动项,并守护注册表及文件,该木马在以下注册表路径下创建启动项

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\load

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

3)文件守护,备份数据文件地址为C:\Program Files\Common Files\System\ado\adophp.dll,在以下路径释放随机文件名的木马文件(白加黑)

C:\Windows\inf\

C:\Windows\Media\Heritage\

4)在关机时重新设置注册表和文件路径

0x02 后记

锁主页是最容易变现的网络黑产之一,单机的锁主页回报较低,因此锁主页木马通常具有以下两种特征:1)传播量大,这是锁主页木马挣钱的基础;2)难以清除,锁主页木马必须长时间驻留于用户系统中方能实现持续的变现盈利。

然而随着锁主页木马的增多及安全软件的普及,锁主页木马之间的竞争也日益激烈,比如在木马中实现清除其它木马的“黑吃黑”,甚至将其它黑产开发者置于暗杀“黑名单”中,对其电脑进行毁灭性打击等。

通过对此木马的分析我们可以发现,锁主页只是木马的表面现象。任何一个木马的存在都可能对系统的安全性构成致命的威胁,很多用户觉得锁主页木马没什么危害的观念也应该改变了。如果你的主页被锁了,还是赶紧安装电脑管家查杀吧。

跳跳糖

跳跳糖