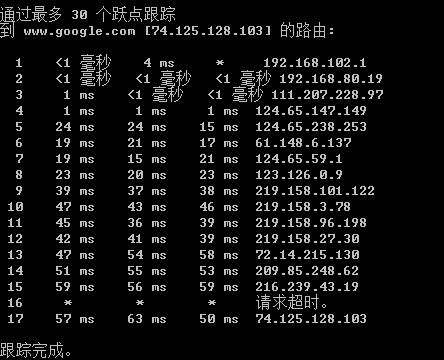

最近看了一些文章,比如利用TTL 判断GFW,或者一些奇怪设备的位置,特做一个实验,看一下TTL 及TRACERT 。 TRACERT 大概的原理,就是通过发送不断+1 的TTL(TIME TO LIVE)的ICMP REQUEST到达最终设备,最后由最终设备返回ICMP REPLY(中间经过的设备返回的都是ICMP超时---|||||ICMP TIME EX)实现。 先发一个TRACERT 图

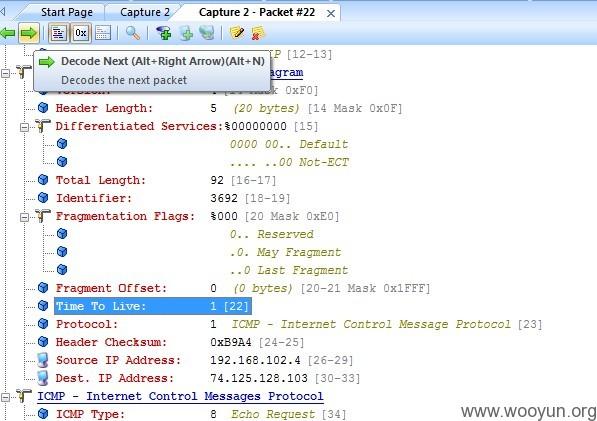

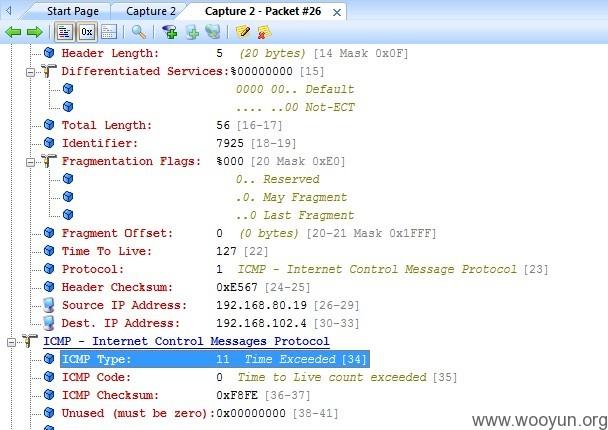

首先看第一个包

TTL 为1,然后网关102.1 返回了一个超时如下图:

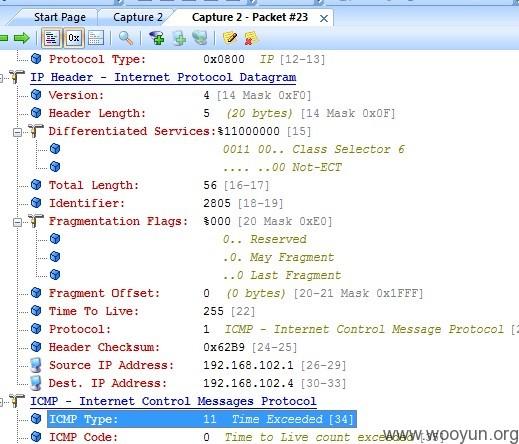

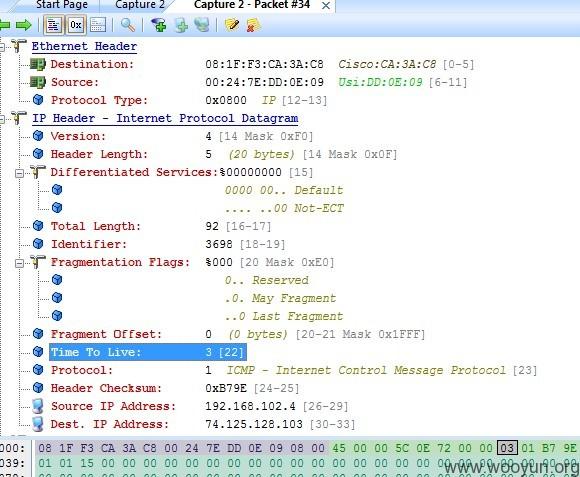

TTL+1

下一个设备返回TTL 超时,这样就能确定了两个设备,如图:

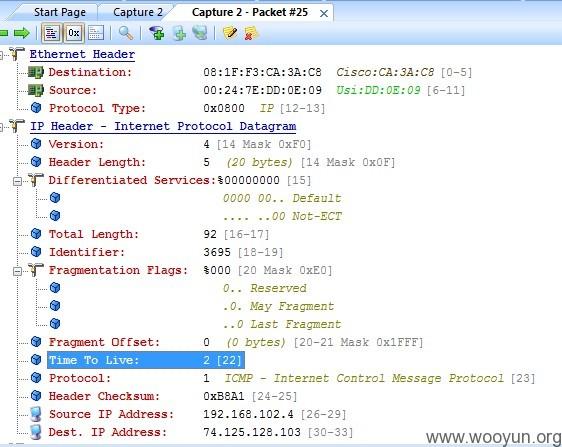

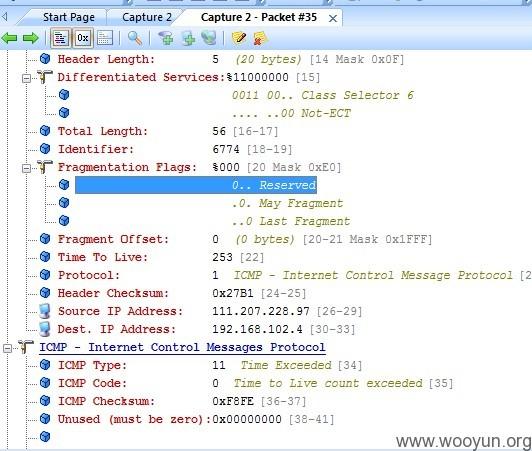

TTL再+1

再超时

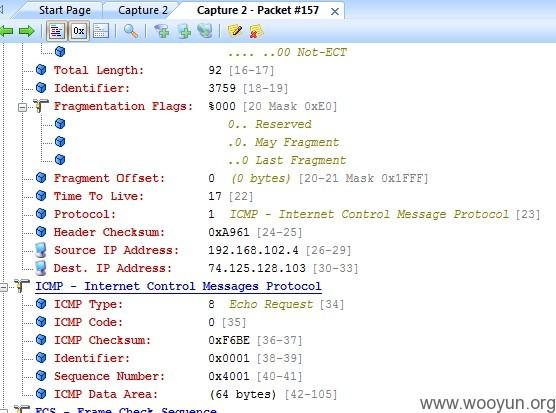

最后一个设备(google服务器)TTL 已经是17

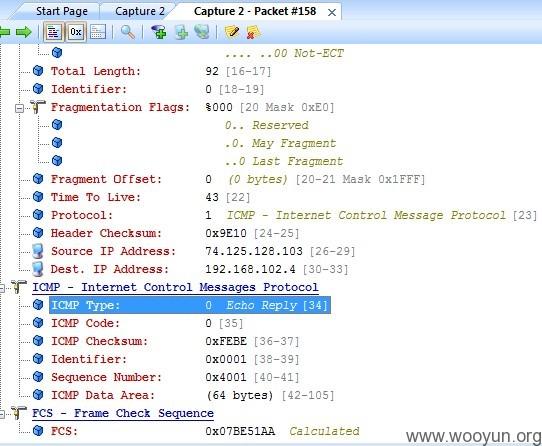

谷歌服务器返回ICMP REPLY

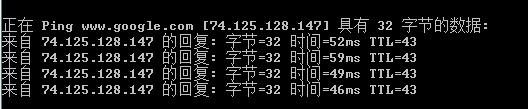

证明我和GOOGLE 服务器距离17跳。PING GOOGLE (IP地址变了,但TTL 还是43)

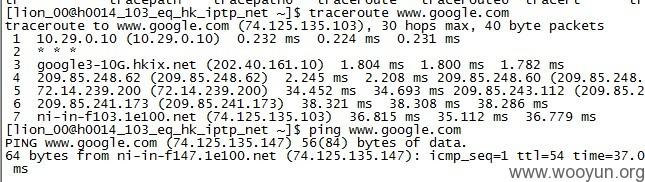

基本上确定43+17=61 (google服务器的TTL 好像是61:从另一个国外linux PING 和tracert

54+7=61

跳跳糖

跳跳糖